AWD/AWDP蓝队最基本的防御策列

切记!!!!!!!!!!!!!!先别急着上waf,先看一些最基本的本地设置!!!!!!

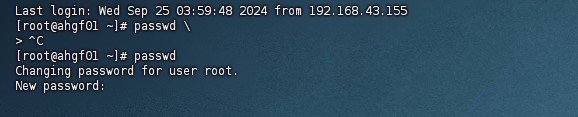

1、改用户密码和服务密码

1)改linux用户密码:

1 | #passwd |

密码强度一定要高,防止弱口令爆破!设置前需要和队友进行交流!!!!!!

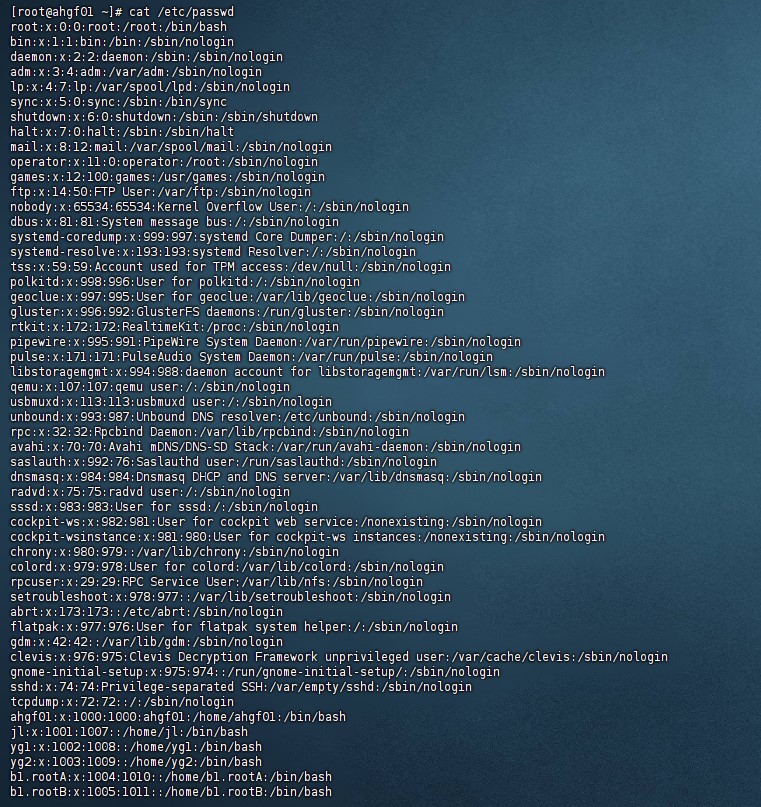

如果有权限就删除用户:

打开/etc/passwd/目录下

看到用户后面带/bin/bash的全删了,这代表该账号可以进行远程登录

删除用户的命令为

1 | #userdel -r [用户名] |

2)改mysql密码:

1 | #update mysql.user set password=password('密码') where user='root'; |

删除匿名用户:

1 | #delete from mysql.user where user=' '; |

刷新配置:

1 | #flush privileges; |

3)改网站后台密码

从网站页面或者源码或者御剑工具找到后台页面,然后尝试弱口令登入后改管理员密码。

2、Web防护

1)将网站目录打包成tar

1 | #tar -cvf [打包后的文件名.tar] [要打包的文件名] |

2)用ssh或ftp将打包文件拉到本地

ssh法:

#scp 用户名@IP地址:要下载的文件路径 存放路径

1 | 如:scp root@192.168.16.8:/root/flag.txt /root/ |

ftp法:

#ftp [IP地址]

#get [文件名]

或者用ftp登入软件下载

3)将压缩包解压,然后拉到D盾里面扫描木马文件

4)用ssh控制或ftp控制服务器将木马文件删除

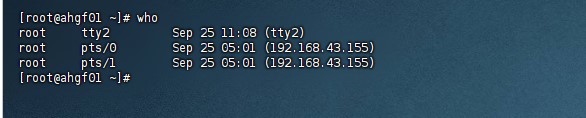

3、关闭shell连接进程

1)查看正在连接的进程

#who

2)关闭连接进程

1 | #pkill -kill -t pts/进程号 |

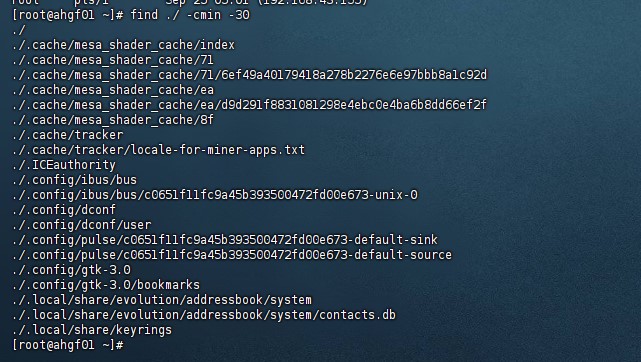

4、网站守护

1)查看新增文件,删掉

1 | # find ./ -cmin -30 |

敲完之后发现有奇怪的文件,直接删了

但如果对面上的是不死马咋办捏

(不打了,直接睡大觉)

那肯定是不可能的,答案是写sh脚本,并且循环执行

2)删除不死码

1 | # vim killshell.sh |

1 | # chmod 777 killshell.sh |

1 | # nohup ./killshell.sh & |

具体代码如下

1 | #!/bin/bash |

3)发现网站页面有漏洞

1 | # echo > xxx.php |

蓝也要防范一点

Linux核心如果是3.0,那么可能会存在Linux内核溢出提权

案例:网神杯奇安信平台溢出提权,4.4.0-31-generic Ubuntu 内核。

最后,讲个阴招,直接删掉一些软件,直接废掉红队的进攻手段,但是容易被check

1 | 例如:rm -rf /bin/curl |

1 | curl 192.1678.1.x/flag |

结束

——by 枫何

All articles on this blog are licensed under CC BY-NC-SA 4.0 unless otherwise stated.